Warum Informationssicherheit?

Das rasante Fortschreiten der Digitalisierung birgt Hindernisse, Gefahren und stellt Unternehmen vor laufende Herausforderungen. Informationen liegen hauptsächlich als digitale Daten innerhalb von IT-Systemen, wo sie gespeichert, transportiert und verarbeitet werden. Auch der Informationsaustausch im Gespräch sowie die Verschriftlichung und Ablage in Papierform sind nach wie vor üblich.

Wesentlich ist, dass der Verlust, Diebstahl oder die Manipulation von Informationen für Unternehmen existenzbedrohend sein kann. Somit ist es wichtig, für eine angemessene Informationssicherheit zu sorgen, um die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen zu gewährleisten. Hoffen Sie nicht verschont zu bleiben, sondern handeln Sie proaktiv.

So gewinnen Sie den gesamtheitlichen Blick:

Die Informationssicherheit besteht aus mehreren Gebieten. Wird jedoch nur ein Teilbereich, wie beispielsweise die IT-Sicherheit betrachtet, sind Information die analog verarbeitet werden nicht abgesichert. Schützen Sie ausschließlich personenbezogene Daten, ignorieren Sie den Schutz von Geschäftsdaten, was wiederum Angriffsfläche für Betriebsspionage bietet. Und wie verheerend wäre es, wenn Ihre Systemadministration die Firma wechselt und ausschließlich allein die Passwörter kannte?

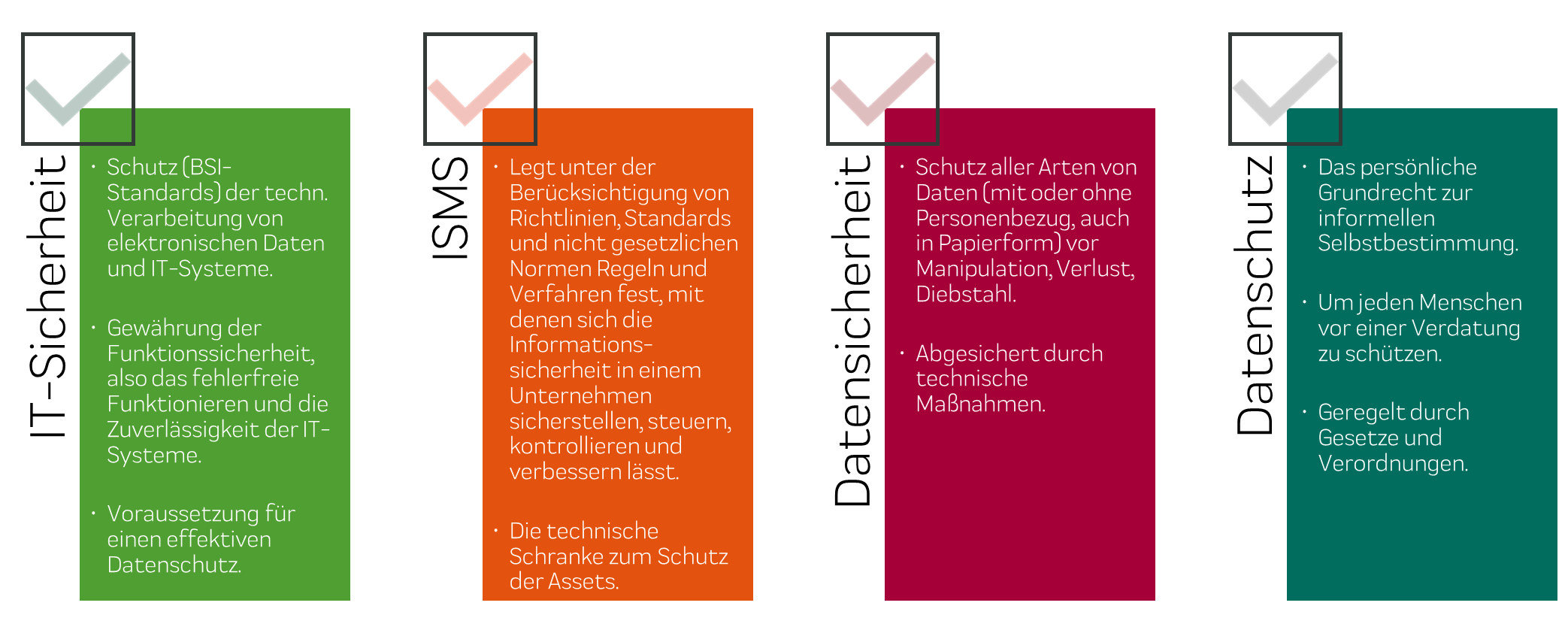

Die Teilbereiche der Informationssicherheit knapp zusammengefasst sehen Sie weiter unten in der Grafik.

Wenn Sie den Aufbau eines ISMS planen, ist es ratsam darüber nachzudenken das große Ganze zu verwirklichen. Schützen Sie nicht nur personenbezogene Daten, sondern sichern Sie alle Informationen ab, unabhängig von der Art und Verarbeitung.

Dieser Schutz ist kein Selbstzweck. Er dient vor allem der Unterstützung von Geschäftsprozessen, der Erreichung von Unternehmenszielen und dem Erhalt von Unternehmenswerten durch eine störungsfreie Verfügbarkeit und Verarbeitung von Informationen. Dazu bedient sich ein ISMS in der Praxis der Sichtweisen Governance, Risk und Compliance.

Governance-Sicht:

- IT-Ziele und Informationssicherheitsziele, die aus den übergeordneten Unternehmenszielen abgeleitet sind

Risiko-Sicht:

- Schutzbedarf und Risikoexposition der Unternehmenswerte und IT-Systeme

- Risikoappetit des Unternehmens

- Chancen vs. Risiken

Compliance-Sicht

- Externe Vorgaben durch Gesetze, Regulatoren und Normen

- Interne Vorgaben und Richtlinien

- Vertragliche Verpflichtungen

Diese Sichtweisen bestimmen, welche Schutzmaßnahmen für Ihr Unternehmen angemessen und wirksam sind. Der Schutzbedarf steht in Abhängigkeit von der Kritikalität Ihrer Unternehmenswerte sowie der Einhaltung geltender Gesetze und Regularien. Somit kann ein Schaden für das Unternehmen verhindert oder reduziert werden.

Normenanforderungen sind umfangreich und für Anwender oftmals schwer verständlich!

Korrekt! Hat man jedoch den roten Faden gefunden lassen sich die Standards der Informationssicherheit ohne weiteres erfüllen.

So gelingt der Start:

Zuallererst definieren Sie den Anwendungsbereich. Bei der ISO/IEC 27001 lassen sich auch einzelne Bereiche eines Unternehmens zertifizieren, zum Beispiel der Betrieb eines Rechenzentrums für Kunden-Systeme. Aber auch bestimmte Geschäftszweige, ein Standort oder einzelne Systeme.

Präzessieren Sie die Anforderungen an Ihre Informationssicherheit und betrachten Sie hierbei jegliche Verarbeitungsketten. Eine Analyse, welche Informationen besonders schützenswert sind, wie deren Verarbeitung erfolgt und wer Zugriff darauf hat hilft Ihnen dabei. Prüfen Sie dabei auch vertragliche Anforderungen oder etwaig rechtliche Vorschriften, die einzuhalten sind.

Bringen Sie nun die Anforderungen in den Kontext Ihres Unternehmens (Unternehmenszweck, Wirtschaftlichkeit, Risiko).

Legen Sie Verantwortlichkeiten fest. Mit der Zusammenstellung verschiedenster Rollen auf einzelne Personen stellen Sie sicher, dass beispielsweise bei einem Security-Vorfall die notwendigen Prozesse vorhanden sind und strukturiert abgearbeitet werden können. Ermitteln Sie infolge der identifizierten Risiken präventive und korrektive Maßnahmen. Sehen Sie die Schaffung neuer Prozesse als Chance und dokumentieren Sie den laufenden Fortschritt.

Mit einer guten Organisation und Kontinuität erzielen Sie Gewissheit und Klarheit. Dabei soll eine effektive Kommunikation nach innen und außen nach definierten Regeln passieren.

Auch wir als VACE Digital Solutions haben es geschafft, ohne geschafft zu sein.

Sich aktiv und fortlaufend gegen Gefährdungen unserer Informationssicherheit zu schützen war und ist für uns oberste Priorität. Mit unserer Entscheidung für die Einführung und nachhaltige Etablierung eines ISMS lag eine Zertifizierung nach ISO/IEC 27001 nicht mehr in weiter Ferne. Unser Informationssicherheits-Managementsystem wurde aktuell erfolgreich nach ISO/IEC 27001 (dem „State of the Art“ im internationalen Kontext) zertifiziert.

Aus eigener Erfahrung bestätigen wir, dass die ISO/IEC 27001 gut skalierbar und auf jegliche Unternehmensgröße anpassbar ist.

Und Sie schaffen es auch!

Wir unterstützen Sie dabei Ihren roten Faden für ein ISMS zu finden. Dabei stellen wir Ihnen IT- und Security-Services zur Erreichung Ihrer Sicherheitsziele zur Verfügung und machen Sie fit für die Zertifizierung.

Sie haben Fragen zum Thema? Wir stehen gerne zur Verfügung! Kontaktieren Sie uns!