Sie fragen sich vielleicht, warum die ISO 27001 aktualisiert wurde. Ganz einfach: Es ist an der Zeit. Die Informationssicherheit im Jahr 2022 unterscheidet sich erheblich von der Informationssicherheit vor einem Jahrzehnt. Die Cyberlandschaft hat sich bedeutend weiterentwickelt und ist mit innovativeren Technologien, Online-Geschäften und dem Cloud-Betrieb erheblich komplexer geworden.

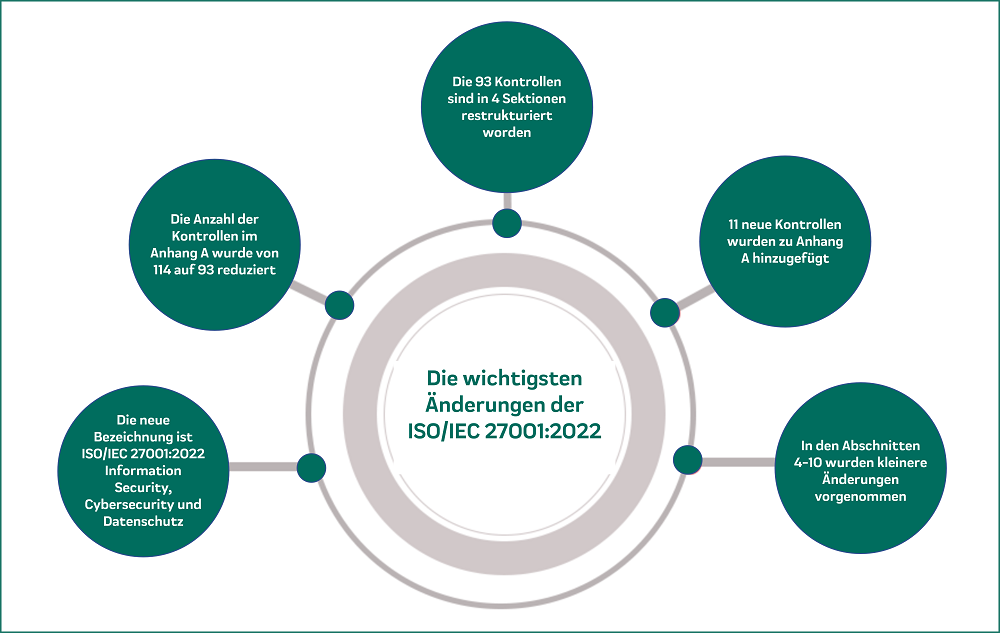

Die neue ISO/IEC 27001:2022 wurde am 25. Oktober 2022 veröffentlicht. Im Gegensatz zu ISO/IEC 27001:2013 lautet der vollständige Titel der neuen Version ISO/IEC 27001:2022 Informationssicherheit, Cybersicherheit und Schutz der Privatsphäre. Die Aktualisierung der ISO/IEC 27001:2022 befasst sich mit Best Practices für das Management der Informationssicherheit. Die Liste möglicher Informationssicherheitskontrollen im normativen Anhang A der neuen ISO/IEC 27001:2022 ist identisch mit der überarbeiteten Anleitung ISO/IEC 27002:2022. Verweis: Die neue ISO 27002:2022 (vace.at)

Was die anderen Teile betrifft, so wurden in den Abschnitten 4 bis 10 mehrere kleinere Änderungen vorgenommen, insbesondere in den Abschnitten 4.2, 6.2, 6.3 und 8.1, wo zusätzliche neue Inhalte zu finden sind. Weitere Aktualisierungen betreffen kleinere terminologische Änderungen und die Umstrukturierung von Sätzen und Klauseln. Der Titel und die Reihenfolge dieser Abschnitte bleiben jedoch unverändert:

- 4 Kontext der Organisation

- 5 Führung

- 6 Planung

- 7 Unterstützung

- 8 Betrieb

- 9 Leistungsbewertung

- 10 Verbesserung

Der Anhang A der ISO/IEC 27001:2022 enthält Änderungen sowohl bei der Anzahl der Kontrollen als auch bei deren Klassifizierung. Die Anzahl der Kontrollen in Anhang A hat sich von 114 auf 93 verringert. Der Rückgang der Zahl der Kontrollen ist hauptsächlich auf die Zusammenlegung vieler Kontrollen zurückzuführen. 35 Kontrollen sind unverändert geblieben, 23 Kontrollen wurden umbenannt, 57 Kontrollen wurden zu 24 Kontrollen zusammengelegt und eine Kontrolle wurde in zwei aufgeteilt. Die 93 Kontrollen wurden in vier Kontrollgruppen oder Abschnitte umstrukturiert.

Die neuen Kontrollgruppen der ISO/IEC 27001:2022 sind:

- A.5 Organisatorische Kontrollen - enthält 37 Kontrollen

- A.6 Personalkontrollen - enthält 8 Kontrollen

- A.7 Physische Kontrollen - enthält 14 Kontrollen

- A.8 Technologische Kontrollen - enthält 34 Kontrollen

ISO/IEC 27001:2022 hat außerdem die unten genannten 11 neuen Kontrollen in Anhang A aufgenommen:

- 5.23 - Informationssicherheit bei der Nutzung von Cloud-Diensten: Diese Kontrolle weist Organisationen an, Prozesse für den Erwerb, die Nutzung, die Verwaltung und das Offboarding von Cloud-Diensten einzurichten.

- 5.3 IKT (Informations- und Kommunikationstechnologie) - Bereitschaft für die Geschäftskontinuität: Diese Kontrolle bezieht sich auf die Planung der Geschäftskontinuität/Disaster Recovery. Organisationen müssen planen, wie Technologiedienste im Falle einer Unterbrechung weiter betrieben oder wiederhergestellt werden können.

- 5.7 Informationen über Bedrohungen: Unternehmen müssen Informationen über Bedrohungen der Cybersicherheit sammeln und analysieren.

- 7.4 Überwachung der physischen Sicherheit: Diese Kontrolle erfordert, dass Organisationen ihre Räumlichkeiten kontinuierlich auf unbefugten physischen Zugang überwachen.

- 8.9 Konfigurationsmanagement: Die Konfigurationen aller Komponenten, einschließlich Software, Hardware, Dienste und Netzwerke, müssen dokumentiert, überwacht und überprüft werden.

- 8.10 Löschung von Informationen: Alle Daten müssen gelöscht werden, wenn sie nicht mehr benötigt werden.

- 8.11 Datenmaskierung: Daten müssen so verschleiert werden, dass sie für unbefugte Benutzer nur einen geringen Wert haben. Organisationen können dies mit ihren Zugriffskontrollrichtlinien in Einklang bringen.

- 8.12 Verhinderung von Datenverlusten: Diese Kontrolle erfordert, dass Unternehmen Maßnahmen zur Verhinderung von Datenlecks bei allen Geräten implementieren, die sensible Informationen verarbeiten, übertragen oder speichern. Sensibel ist hier ein Schlüsselwort, da nicht alle Systeme, die Daten verarbeiten, auch sensible Daten verarbeiten.

- 8.16 Überwachungsmaßnahmen: Netze, Systeme und Anwendungen müssen auf Anomalien überwacht werden. Wenn etwas bemerkt wird, müssen Maßnahmen ergriffen werden, um einen Vorfall zu verhindern.

- 8.23 Web-Filterung: Diese Kontrolle erfordert, dass Organisationen den Zugang zu externen Websites auf Unternehmenssystemen und -netzwerken verwalten, um die Gefährdung durch bösartige Inhalte zu verringern.

- 8.28 Sichere Kodierung: Dies erfordert die Anwendung von Prinzipien der sicheren Kodierung. Beachten Sie, dass diese Kontrolle zusätzlich zu einer bestehenden SDLC-Kontrolle (Software Development Lifecycle) gilt.

Was bedeutet dies für Organisationen, die bereits nach ISO 27001:2013 zertifiziert sind?

Es gibt eine dreijährige Übergangsfrist für zertifizierte Organisationen, um ihr Managementsystem an die neue Version der ISO 27001 anzupassen, so dass Sie genügend Zeit haben, um die notwendigen Änderungen vorzunehmen. Es ist nicht ratsam, bis zur letzten Minute zu warten, um die neuen Verpflichtungen zu erfüllen. Wenn Sie also Ihre Zertifizierung während der Übergangszeit erneuern müssen, empfehlen wir, dass Sie gemäß den neuen Kontrollen arbeiten.

Wir haben alles, was Sie brauchen, um ein ISO 27001-konformes ISMS zu implementieren und eine Zertifizierung nach der Norm zu erhalten.

Sie brauchen Hilfe oder haben generelle Fragen zum Thema? Wir stehen gerne zur Verfügung!